皆さん、こんにちは。

アイネットテクノロジーズ 上口裕樹です。

突然ですが、皆様が所属されている企業のセキュリティ対策は順調に進んでいますでしょうか。

サイバーセキュリティは益々攻撃が激化してきており運用においても日々対策が求められていることが多数存在するかと思います。

サイバーセキュリティ対策というキーワードだけを取り上げると「何か特別な対策が必要ではないか?」そのように考える方が少なくありません。

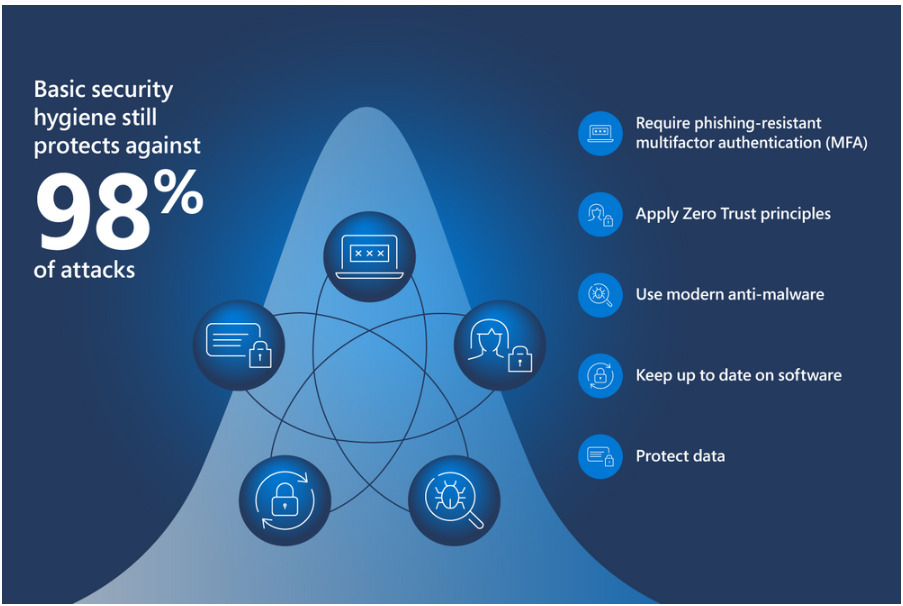

ですが、実際は何も特別なことを行う必要はあまりなく基本的な対策をしっかり行っていれば多くの被害を防ぐことが可能です。

こちらは、とりわけ5つの項目に対して対策することで基本的な攻撃の98%は防ぐことが可能というイメージ図です。

侵入に関する考察や情報は様々な角度で取り上げられているため、本ブログでは敢えて「90%以上」というタイトルにしています。

①MFAを利用する

MFAを有効化している環境の場合、攻撃者が侵害するためのハードルは非常に高くなります。

MFAを利用することでアカウントに対する攻撃の99%以上を防ぐことができると言われています。

②境界型からゼロトラスト型へ移行する

日本は世界的に見てもまだまだ境界型ネットワークで構築された環境を利用していることが多いと言われています。

毎日のようにメディアに取り上げられているハッカーの侵入・情報詐取の多くは残念ながら境界型で構築されている環境です。

ゼロトラスト型は絶対に侵入されない環境を作るのではなく、侵入されることを前提としたモデルなので、仮に侵入されたとしても、

その後の対処に必要な時間(工数)も大幅に端出することが可能です。

③マルウェア対策を行う

攻撃者は、リモートアクセスを可能とするソリューションを標的にして内部に侵入し、損害を与えるケースが多いと言われています。

ソフトウェアやアプライアンスを定期的にアップデートすることや、ゼロトラスト型のデバイス正常性監視などを行うことが必要です。

また、電子メールシステム利用時の不審なスクリプト実行の停止や、レガシープロトコルの無効化なども効果的です。

④システムを最新の状態にする

企業においてシステムを常に最新の状態に保つというのはそれなりの工数が必要です。

しかし、パッチ適用などある程度手法が確立されているものについても定期的に実行されていないことが多いようです。

セキュリティホールを突かれ攻撃者に侵入を許してしまう多くのケースはこのパッチ適用が適切に行われてないことにあると言われています。

⑤データを保護する

まず、データを保護するためには現状を理解する必要があります。

データが企業内のどこに保存されているのかをアセスメントすることが重要です。

その後、何が機密データに該当するのか?といったことを定義付けします。

定義付けが完了したら、データへのラベル付けを計画します。

今回は5つの項目について少し触れてみましたが、いかがでしょうか。

企業によって対策の度合いは異なると思いますが、どこまで対策は完了しておりますでしょうか。

対策にお悩みの方や、導入後の運用など検討中といった方がいらっしゃいましたら、

是非、一度ご相談ください。

株式会社アイネットテクノロジーズ

info@inet-tech.jp

To prevent more than 90% of basic cyber attacks

TELEPHONE

MAIL FORM