Microsoft365をご契約頂いたお客様向けにセキュリティベースラインの導入をアドバイス

名称:セキュリティーアドバイザリー

Microsoft365をご契約頂いたお客様向けにセキュリティベースラインの導入をアドバイス

業種:システム開発

規模:100名

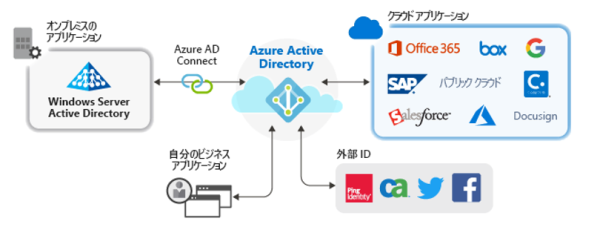

目的/課題:SaaSアプリケーションのシングルサインオンおよびクラウド利用におけるセキュリティベースラインの導入

お客様のお困りごと

・複数の企業を買収しグループ統合を計画しているため、システム基盤の統一化が必要

・グループ統合対象の企業には既存のオンプレミスグループウェアから Microsoft 365 に移行したい

・親会社を含め社内にはMicrosoft 365 に精通したエンジニアがいない

当社での支援内容

・Microsoft 365 に関する基礎レベル向上プログラムのご提供

・グループ統合時に必要なアプリケーションの洗い出し

・全社利用時のMicrosoft 365 ライセンスの見直し

・オンプレミスグループウェアからの切り替えに伴うアドバイザリー

期間

・Microsoft 365 基礎レベル向上プログラム:0.5ヵ月

・要件確認:1.0ヵ月

・ライセンス見直し:0.5ヵ月

・切り替えに伴うアドバイザリー:2.0ヵ月

<お問い合わせ先>

株式会社アイネットテクノロジーズ

info@inet-tech.jp

お問い合わせ窓口:050-8881-5770

システムコンサルティング事業部