アイネットテクノロジーズ 上口 裕樹です。

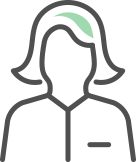

当社は3rdParty製品からAzureADへの認証切り替えに関するサービス等を提供させて頂いています。本投稿はADFSの廃止を検討されているお客様向けの内容です。

題名の通りで恐縮ですが・・・。

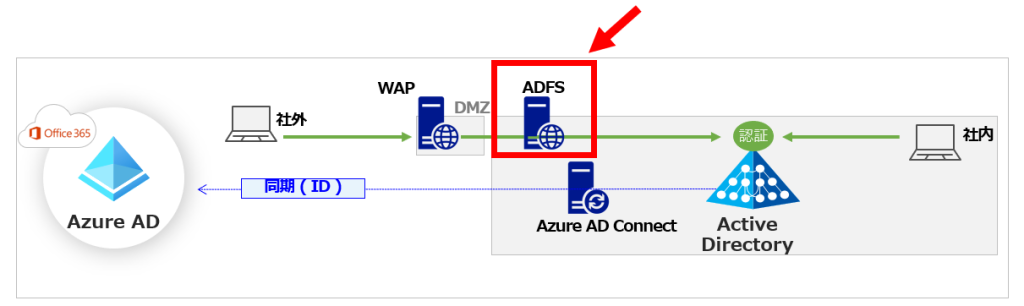

Azure AD で ADFS が可視化できるようになりました!

2021年3月中旬頃にマイクロソフトより公開された情報です。

AD FS sign-ins in Azure AD with Connect Health

まだ Public Preview ではありますが、認証に関するサービスを提供している当社としてはかなりインパクトのある内容でしたので、情報共有させて頂きます。

今回のリリースで何ができるようになるのでしょうか?

すごくシンプルに言うとADFSの認証ログを Azure AD で経由で見れるようになります。

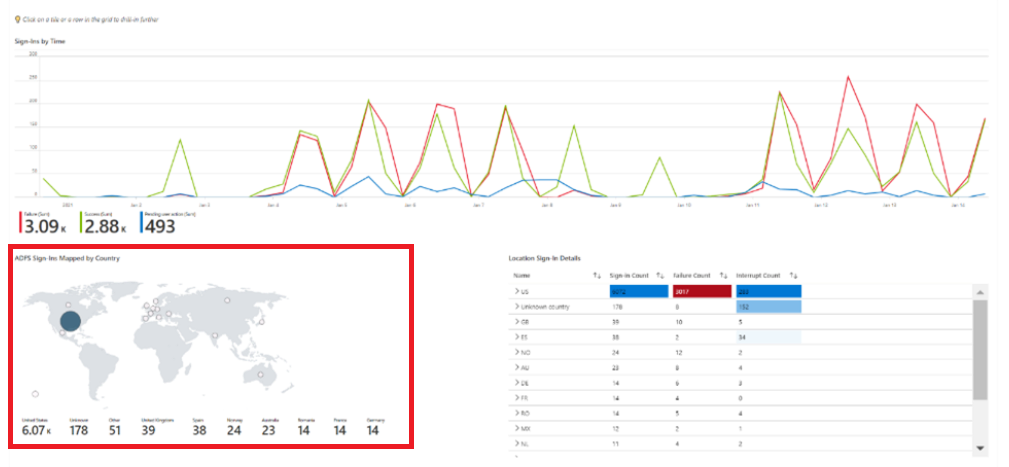

Azure Sentinel 利用イメージ

Cyber Kill Chain モデル

アイネットテクノロジーズでは、お客様の現状を可視化するサービスから今後の対策に関するご支援まで対応可能です! まずはご相談ください。

株式会社アイネットテクノロジーズ

info@inet-tech.jp

お問い合わせ窓口:050-8881-5770

システムコンサルティング事業部