アイネットテクノロジーズ 上口 裕樹です。

当社は、主に Azure AD に関する導入支援や Microsoft 365 利用に関する

コンサルティングのサービスの提供を行っております。

本日は、Azure AD で新たに提供が開始された一時アクセスパスについてのご紹介です。

Azure AD 一時アクセスパスとは?

FIDO2Key や Authenticator App を紛失または忘れた場合、認証方法を再設定するために管理者側で発行できるパスコードのことです。

どんな場面で利用できるのか?

特定のユーザーまたはグループ単位で一時アクセス用パスコードを生成することが可能です。管理者側から発行するため、ユーザーはパスコード生成を行うことはありません。

どんな利点があるのか?

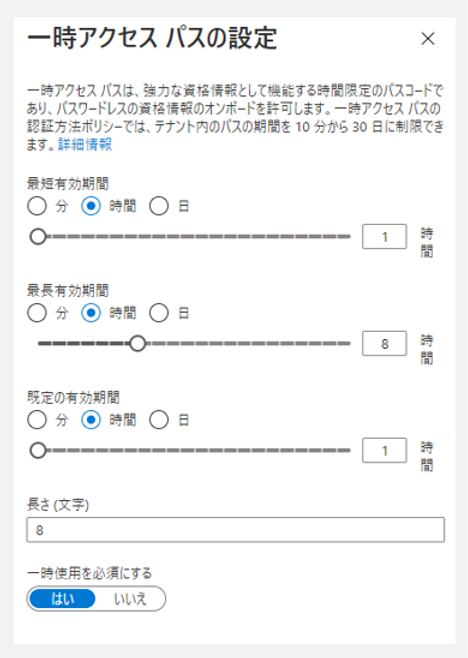

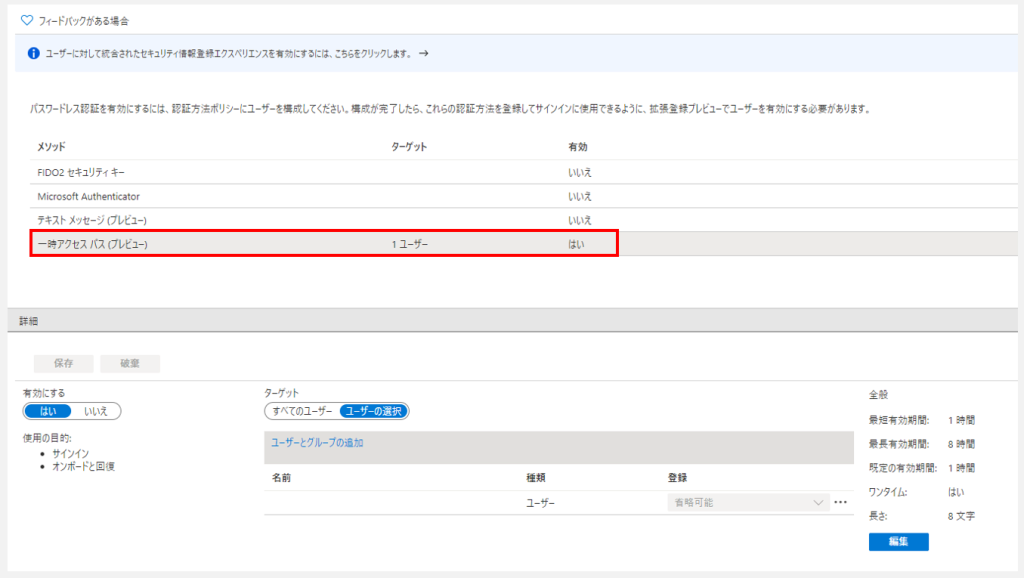

パスコードのポリシーを管理者側で任意に設定することが可能です。

・利用有効期間を指定可能(30分間のみ有効など)

・値を8以上~48以下で桁数を指定可能

管理者側の設定画面イメージ

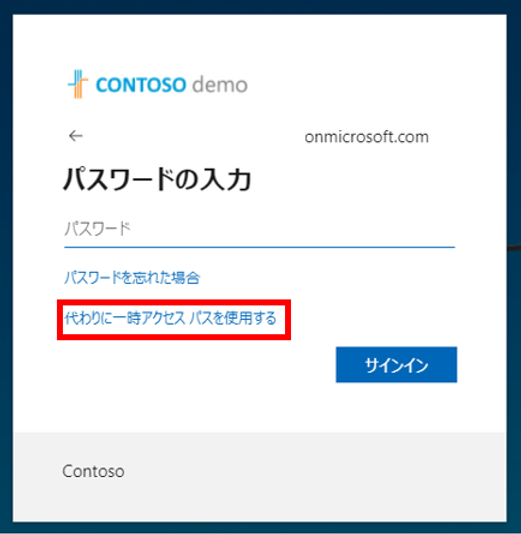

設定変更後のユーザーイメージ

いかがでしょうか?まだ制限事項などがいくつかありますが、今後正式リリースすれば更に柔軟な使い方ができそうですね。

更に詳細な情報を確認したい方は以下のURLをご参考ください。

Temporary Access Pass is now in public preview

Temporary Access Pass in Azure AD to Passwordless authentication methods

株式会社アイネットテクノロジーズ

info@inet-tech.jp

お問い合わせ窓口:050-8881-5770

システムコンサルティング事業部